隨著工業(yè)互聯(lián)網和數(shù)字化轉型的深入,生物質發(fā)電企業(yè)在提升運營效率的也面臨著日益嚴峻的網絡安全威脅。生產控制網絡、燃料供應鏈系統(tǒng)、生產數(shù)據(jù)等關鍵信息資產,一旦遭受攻擊,可能導致生產中斷、數(shù)據(jù)泄露甚至安全事故。因此,構建一個系統(tǒng)化、縱深防御的網絡安全防護體系,已成為保障企業(yè)穩(wěn)定運行和核心競爭力的關鍵。本文將從生物質發(fā)電企業(yè)的業(yè)務與網絡特點出發(fā),詳細闡述構建系統(tǒng)化網絡安全防護體系的方案與架構。

一、 生物質發(fā)電企業(yè)網絡安全風險與特點分析

- 業(yè)務特殊性帶來的風險:

- 生產控制網絡(OT網絡):涉及DCS(分布式控制系統(tǒng))、SCADA(數(shù)據(jù)采集與監(jiān)視控制系統(tǒng))、PLC(可編程邏輯控制器)等,這些系統(tǒng)通常設計時對網絡安全考慮不足,且與辦公網(IT網絡)的互聯(lián)增加了暴露面。

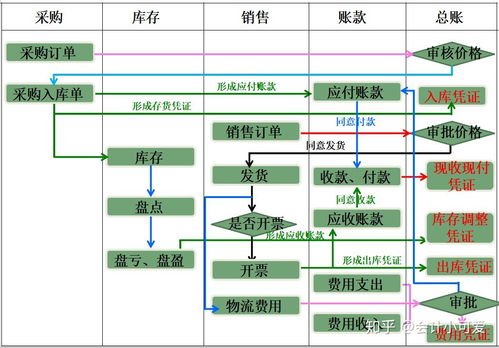

- 燃料供應鏈系統(tǒng):燃料收購、質檢、倉儲、輸送等環(huán)節(jié)的信息化系統(tǒng),涉及大量外部供應商接入,是潛在的攻擊入口。

- 實時性與高可用性要求:生產過程的連續(xù)性和穩(wěn)定性要求極高,安全防護措施不能影響正常生產操作。

- 典型威脅場景:

- 勒索軟件攻擊加密生產數(shù)據(jù)或控制系統(tǒng),導致停機。

- 通過釣魚郵件或供應鏈攻擊入侵辦公網,進而橫向滲透至生產網。

- 針對工業(yè)控制協(xié)議的惡意攻擊(如Modbus、OPC UA協(xié)議攻擊)。

- 內部人員誤操作或惡意破壞。

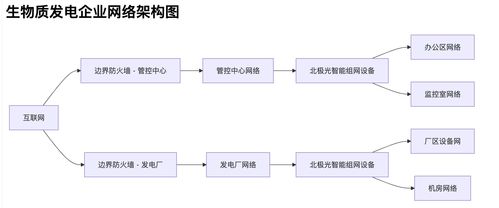

二、 系統(tǒng)化網絡安全防護體系的核心架構

構建“一個中心,三重防護”的縱深防御體系是當前的主流方案。

“一個中心” - 安全運營中心(SOC)

這是體系的“大腦”。通過部署安全信息與事件管理(SIEM)系統(tǒng),集中收集來自IT網絡、OT網絡、邊界設備、主機、應用等各處的日志和告警信息,進行關聯(lián)分析、威脅狩獵和可視化展示。SOC提供7x24小時的監(jiān)控、分析、預警和應急響應協(xié)調能力,實現(xiàn)安全態(tài)勢的全局感知和閉環(huán)管理。

“三重防護” - 安全區(qū)域縱深防御

- 第一重:網絡邊界與區(qū)域隔離防護

- 分區(qū)規(guī)劃:嚴格遵循IEC 62443/等保2.0標準,對網絡進行邏輯和物理分區(qū)。典型分區(qū)包括:外部互聯(lián)網接入?yún)^(qū)、企業(yè)管理信息區(qū)(IT)、生產監(jiān)控區(qū)(DMZ)、生產控制區(qū)(OT)、現(xiàn)場設備區(qū)。

- 邊界加固:在各區(qū)域之間部署下一代防火墻(NGFW)或工業(yè)防火墻,實施嚴格的訪問控制策略(最小權限原則),僅允許必要的協(xié)議和端口通信。

- IT-OT隔離:在IT與OT網絡之間部署單向網閘或工業(yè)隔離設備,確保生產控制指令和數(shù)據(jù)的安全單向傳輸,阻斷從IT側發(fā)起的惡意滲透。

- 第二重:內部網絡與主機防護

- 網絡內部微隔離:在生產控制區(qū)內部,對不同機組、系統(tǒng)之間實施更細粒度的訪問控制,防止威脅橫向移動。

- 終端安全防護:在IT終端部署統(tǒng)一的終端檢測與響應(EDR)軟件;在OT側的工程師站、操作員站等工業(yè)主機上,部署專為工業(yè)環(huán)境設計的白名單軟件或主機安全防護軟件,限制非授權程序的運行。

- 資產與漏洞管理:建立完整的IT/OT資產清單,并定期進行漏洞掃描與風險評估,對發(fā)現(xiàn)的漏洞根據(jù)對生產的影響程度進行分級修補。

- 第三重:應用與數(shù)據(jù)安全防護

- 應用安全:對重要的業(yè)務系統(tǒng)(如SIS、MIS、燃料管理)進行安全開發(fā)生命周期管理,并定期進行滲透測試和代碼審計。

- 數(shù)據(jù)安全:對核心生產工藝數(shù)據(jù)、經營數(shù)據(jù)實施分類分級,采用加密、脫敏技術。建立可靠的數(shù)據(jù)備份與災難恢復機制,確保在遭受勒索攻擊后能快速恢復。

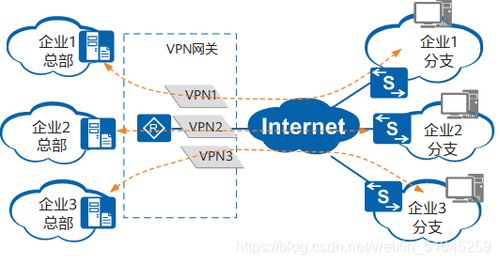

- 身份與訪問管理(IAM):建立統(tǒng)一身份認證體系,對運維人員、第三方技術人員實施嚴格的權限管理和操作審計,推廣雙因素認證。

三、 關鍵技術方案與選型建議

- 工業(yè)防火墻/網閘:選擇支持主流工業(yè)協(xié)議深度解析、具備高可靠性和低延遲的產品。

- 工業(yè)監(jiān)測與審計:部署工業(yè)流量審計系統(tǒng)或工業(yè)威脅檢測系統(tǒng),專門用于發(fā)現(xiàn)OT網絡中的異常流量和攻擊行為。

- 終端安全:OT環(huán)境首選“白名單”機制,避免頻繁更新病毒庫對系統(tǒng)穩(wěn)定性的影響。

- 安全服務:初期可考慮采用MSS(托管安全服務)模式,借助專業(yè)安全廠商的力量快速建立監(jiān)控與響應能力。

四、 實施路徑與管理體系建設

- 頂層設計與規(guī)劃:明確網絡安全目標,獲得管理層支持,制定長期建設規(guī)劃。

- 現(xiàn)狀評估與差距分析:開展全面的網絡安全風險評估,摸清資產、威脅和脆弱性。

- 分步實施,重點先行:優(yōu)先加固最關鍵的邊界(如互聯(lián)網出口、IT-OT邊界)和保護最核心的資產(如DCS系統(tǒng))。

- 建立管理制度:制定《網絡安全管理辦法》、《應急預案》、《運維操作手冊》等,將技術防護與人員管理相結合。

- 持續(xù)培訓與演練:定期對全體員工(尤其是生產運維人員)進行安全意識培訓,并組織紅藍對抗或專項應急演練,提升實戰(zhàn)能力。

****

生物質發(fā)電企業(yè)構建系統(tǒng)化網絡安全防護體系,并非一次性采購安全設備,而是一個融合技術、管理和流程的持續(xù)演進過程。它需要企業(yè)從業(yè)務安全需求出發(fā),以縱深防御思想為指導,構建覆蓋“云、網、端、數(shù)據(jù)”的綜合防御能力,并輔以持續(xù)運營和動態(tài)改進,方能有效抵御不斷演變的網絡威脅,為企業(yè)的綠色能源生產和數(shù)字化轉型保駕護航。