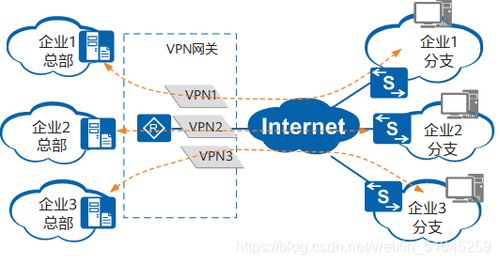

在當今數(shù)字化時代,企業(yè)網(wǎng)絡的安全性至關重要。為確保跨地域分支機構、遠程員工與總部數(shù)據(jù)中心之間數(shù)據(jù)傳輸?shù)臋C密性、完整性與真實性,虛擬專用網(wǎng)絡(VPN)技術成為企業(yè)網(wǎng)絡架構的核心組件。而在眾多VPN協(xié)議中,IPSec協(xié)議簇,結(jié)合其關鍵的密鑰交換協(xié)議IKE(Internet Key Exchange)的v1與v2版本,構成了企業(yè)級網(wǎng)絡服務中最可靠、最廣泛部署的安全通信框架。

一、IPSec:安全通信的基石

IPSec(Internet Protocol Security)是一套開放標準的協(xié)議體系,工作在網(wǎng)絡層(OSI第三層),為IP數(shù)據(jù)包提供端到端的安全保護。它不依賴于任何特定的應用程序,因此能夠透明地保護幾乎所有基于IP的網(wǎng)絡流量(如電子郵件、Web訪問、文件傳輸?shù)龋PSec的核心功能通過兩個主要協(xié)議實現(xiàn):

- 認證頭(AH):提供數(shù)據(jù)源認證和數(shù)據(jù)完整性校驗,確保數(shù)據(jù)包在傳輸過程中未被篡改。

- 封裝安全載荷(ESP):提供機密性(加密)、數(shù)據(jù)源認證、數(shù)據(jù)完整性校驗以及抗重放攻擊保護,是更常用、功能更全面的協(xié)議。

IPSec支持兩種運行模式,以適應不同的網(wǎng)絡場景:

- 傳輸模式:通常用于端到端通信(如主機到主機),僅對IP數(shù)據(jù)包的有效載荷進行加密和認證,IP頭部保持不變。

- 隧道模式:廣泛應用于站點到站點(Site-to-Site)VPN場景。它將整個原始IP數(shù)據(jù)包(包括頭部和載荷)進行加密和認證,并封裝在一個新的IP數(shù)據(jù)包中。這是企業(yè)連接分支機構最常用的模式。

IPSec本身并不定義如何建立安全關聯(lián)(SA,即雙方協(xié)商一致的安全參數(shù),如加密算法、密鑰等)和管理密鑰。這項工作由IKE協(xié)議承擔。

二、IKEv1:經(jīng)典但復雜

IKEv1是IKE協(xié)議的第一個成熟版本,其核心任務是自動化且安全地建立IPSec SA并管理密鑰,避免了復雜且不安全的手工配置。

IKEv1采用兩階段協(xié)商過程,以確保效率和安全性:

- 第一階段:建立一條安全、認證的通道,即IKE SA。雙方在此階段相互認證身份(通常使用預共享密鑰或數(shù)字證書),并協(xié)商出一組主密鑰材料,為后續(xù)通信提供機密性和完整性保護。此階段又包含兩種模式:

- 主模式:進行六次消息交換,提供身份保護(在加密建立后才交換身份信息),安全性高,是站點到站點VPN的標配。

- 野蠻模式:進行三次消息交換,速度快,但身份信息在安全通道建立前就已交換,缺乏身份保護,多用于特殊場景或早期移動VPN。

- 第二階段:在已建立的IKE SA保護下,快速協(xié)商用于保護實際用戶數(shù)據(jù)的IPSec SA。可以為不同的數(shù)據(jù)流(如去往不同子網(wǎng)的流量)協(xié)商多個IPSec SA。

IKEv1在企業(yè)中的應用與局限:

IKEv1非常成熟,被幾乎所有網(wǎng)絡設備廠商支持,在大量存量企業(yè)網(wǎng)絡設備中穩(wěn)定運行。但其設計較為復雜,報文交換次數(shù)多,連接建立速度相對較慢。它對NAT穿越(NAT-T)的支持是后期補充的,有時在復雜的網(wǎng)絡環(huán)境中會遇到兼容性問題。

三、IKEv2:現(xiàn)代化演進

IKEv2由IETF在2005年左右標準化,旨在解決IKEv1的諸多缺陷,提供了更簡潔、更安全、更可靠的框架。

IKEv2的主要優(yōu)勢包括:

- 協(xié)議簡化與高效:IKEv2將協(xié)商過程精簡為一次四步握手(初始交換),即可同時完成對等體驗證和第一對子SA(CHILD_SA,相當于IPSec SA)的建立,減少了往返次數(shù),連接建立速度更快。

- 內(nèi)置健壯性:原生且更優(yōu)地支持NAT穿越、移動性(MOBIKE)和DoS攻擊防御。其報文格式設計能有效防止碎片化攻擊。

- 更強的安全性:強制支持EAP(可擴展認證協(xié)議),便于集成AAA服務器(如RADIUS),實現(xiàn)更靈活的用戶認證(如用戶名/密碼、令牌)。對密碼學算法的協(xié)商也更為現(xiàn)代和安全。

- 可靠性提升:定義了完善的錯誤通知機制和存活檢測機制,能更優(yōu)雅地處理連接中斷并支持快速重連。

四、企業(yè)網(wǎng)絡技術服務中的選擇與實踐

在企業(yè)網(wǎng)絡技術服務的設計與實施中,對IPSec、IKEv1和IKEv2的選擇需綜合考慮:

- 新建與現(xiàn)代化項目:應優(yōu)先選擇IPSec/IKEv2。對于支持遠程辦公(Anywhere Workforce)、云計算接入(連接VPC)、移動設備接入的現(xiàn)代企業(yè)網(wǎng)絡,IKEv2在性能、移動性和安全性方面的優(yōu)勢顯著。它是Windows、macOS、iOS和Android等主流操作系統(tǒng)原生支持的VPN協(xié)議,為遠程訪問VPN提供了極佳的用戶體驗。

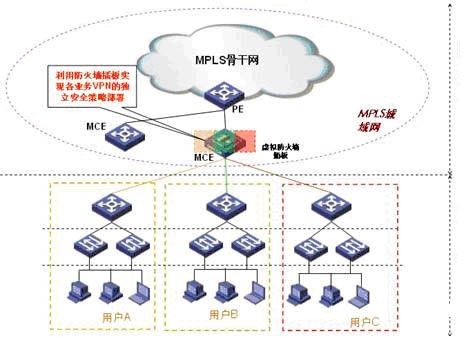

- 存量網(wǎng)絡與兼容性維護:對于已部署大量基于IKEv1設備(如傳統(tǒng)防火墻、路由器)的網(wǎng)絡,或在需要與僅支持IKEv1的合作伙伴或供應商建立站點到站點VPN的場景下,IPSec/IKEv1仍然是必要的。許多企業(yè)會在一段時期內(nèi)并行運行IKEv1和IKEv2,并逐步將關鍵鏈路遷移至IKEv2。

- 技術服務要點:

- 認證體系:規(guī)劃并部署數(shù)字證書基礎設施(PKI)或與現(xiàn)有的企業(yè)目錄服務(如AD)集成,以實現(xiàn)比預共享密鑰更可擴展、更安全的認證。

- 密碼套件策略:根據(jù)安全合規(guī)要求(如等保2.0、GDPR),制定并強制執(zhí)行強密碼學算法套件(如AES-256-GCM用于加密,SHA-384用于完整性,P-384曲線用于密鑰交換)。

- 高可用性與監(jiān)控:為VPN網(wǎng)關設計集群化部署,確保業(yè)務連續(xù)性。實施集中化的日志記錄、監(jiān)控和告警,實時掌握VPN隧道的狀態(tài)、流量和潛在安全事件。

- 與SD-WAN結(jié)合:在現(xiàn)代SD-WAN解決方案中,IPSec(尤其是IKEv2)常作為底層安全傳輸機制,為疊加在互聯(lián)網(wǎng)或?qū)>€上的企業(yè)廣域網(wǎng)提供自動化的、策略驅(qū)動的加密連接。

結(jié)論

IPSec提供了網(wǎng)絡層安全的堅實基礎,而IKE協(xié)議則是激活和管理這一安全性的關鍵。IKEv1作為經(jīng)典協(xié)議,支撐了企業(yè)網(wǎng)絡安全二十余年;IKEv2則代表了未來的方向,以其高效、健壯和安全的特性,正成為構建敏捷、可靠、現(xiàn)代化企業(yè)網(wǎng)絡服務的首選。優(yōu)秀的企業(yè)網(wǎng)絡技術服務,在于深刻理解這些協(xié)議的原理與差異,并根據(jù)具體的業(yè)務需求、技術環(huán)境和安全標準,做出最合適的技術選型與架構設計,從而為企業(yè)打造一張既堅固又靈活的安全通信網(wǎng)絡。